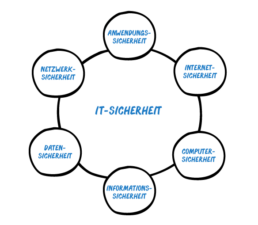

IT-Sicherheit

Hacking ist zu einem Geschäftsmodell geworden. Angriffe durch moderne Schadsoftware wie z.B. Verschlüsselungstrojaner und die damit einhergehende Erpressung von Unternehmen ist leider keine Seltenheit. Bedrohungen dieser Art können zu Datenverslust, Datendiebstahl, Unterbrechung der Verfügbarkeit und damit zu erheblichen wirtschaftlichen Schäden führen. Deshalb ist umfassender Schutz essentieller Bestandteil der IT-Infrastruktur. Es genügt heute nicht mehr nur eine einfache Firewall und einen Virenscanner zu installieren, WLAN-Netze, Nutzung von verschiedenen Mobilgeräten, E-Mail Anhänge sowie Datenaustausch über ungeschützte cloudbasierte Filesharing-Dienste bergen vielfältige Risiken für die gesamte IT-Umgebung. Hierfür bietet am die passenden Lösungen.

Umfassender IT-Schutz durch ganzheitliche Lösungen

Die ganzheitliche Betrachtungsweise der IT-Sicherheit ist ein elementarer Punkt bei am. Es genügt nicht mehr nur das klassische Netzwerk bestehend aus PC-Arbeitsplätzen und Servern zu sichern. Die zunehmende geschäftliche Nutzung moderner Smartphones, Tablets und Notebooks, auch privater Geräte, erfordern spezielle Schutzmaßnahmen. Auch die Verschlüsselung von Daten und E-Mails gewinnt in Zeiten zunehmender Cloud Anwendungen immer mehr an Bedeutung.

Mit den allumfassenden Sicherheitskonzepten von am ist Ihre gesamte IT-Umgebung optimal geschützt

Unterstützung bei der Verwaltung von mobilen Geräten wie Smartphones und Tablets. Schutz der Unternehmensdaten auf dem Mobilgerät. Kann Geschäftsdaten – wie z.B. Kontakte – durch einen Sicherheitscontainer vor unbefugtem oder automatisiertem Zugriff „datensammelwütiger“ Apps schützen. Bietet autorisierten Clients E-Mail-Kommunikation mittels einer sicheren E-Mail-App. Unterstützt bei der Umsetzung von Sicherheitsrichtlinien (PIN, Bildschirmsperre etc.). Verteilung von Konfigurationen (z.B. WLAN). Verteilung von Unternehmens-Apps. Unterstützung der IT-Admins bei der Provisionierung neuer Geräte.

Automatisierte Verschlüsselung und Entschlüsselung von Daten und Festplatten ohne Einschränkungen beim Handling. Die Verschlüsselung bleibt auch beim Upload in einen Cloud-Speicher erhalten. Verschlüsselung von E-Mails und USB-Speichern. Verschlüsselung macht den Diebstahl sensibler Unternehmensdaten nahezu unmöglich. Verschlüsselung kann aber auch vor Zugriff unberechtigter Personen in einem Unternehmen schützen.

Zusätzliches Sicherheitsplus durch Zwei-Faktor-Authentifizierung stellt sicher, dass auch nach Ausspähen eines Passwortes kein unbefugtes Anmelden möglich ist.

Filesharing Lösungen wie Citrix Sharefile ermöglichen jederzeit kontrollierten und sicheren Austausch von Daten. Berechtigte Nutzer können von jedem Endgerät aus auf bereitgestellte Daten zugreifen, diese bearbeiten oder ihre Geräte synchronisieren. Große Dateien, die möglichweise vom E-Mail-Server nicht mehr akzeptiert werden, können sicher und unkompliziert übermittelt werden. Gemeinsame „Datenräume“ mit Partner, Kunden oder Dienstleister lassen sich schnell und unkompliziert einrichten. Dabei haben Sie die Wahl ob die Daten auf einem „Cloud-Speicher“ oder in Ihrem eigenen Netzwerk abgelegt werden.

Absicherung von Geräten wie PCs und Notebooks mittels spezieller Anti-Viren-Software und geräteinterner Firewall. Hierdurch werden auch Geräte geschützt, die sich ausserhalb sicherer Firmennetzwerke befinden.

Die Sicherheits-Spezialisten von am beraten Sie bei der Erstellung von Berechtigungs- und Sicherheitskonzepten. Hierzu gehören auch Maßnahmen zur Sensibilisierung der Mitarbeiter für Gefahren aus dem Internet sowie die Erstellung von Verhaltensmaßnahmen zum Schutz vor Malware und unbefugtem Zugriff auf Geschäftsdaten.

Maßgeschneiderte IT-Sicherheit durch individuell angepasste Sicherheitskonzepte

Oftmals agieren Schadprogramme unbemerkt im Hintergrund und führen zu schleichendem Performance- und Verfügbarkeitsverlust. Im schlimmsten Fall werden relevante Daten gestohlen, verschlüsselt oder unwiederbringlich gelöscht.

Mit den intelligenten und durchdachten Sicherheitslösungen aus dem Portfolio von am sind Sie vor diesen Bedrohungen umfänglich geschützt. Auf Ihre Anforderungen angepasste, modulare Sicherheitskonzepte garantieren größtmögliche Sorgenfreiheit, beim Schutz von Daten und IT-Systemen.

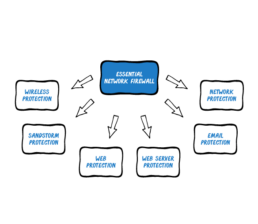

Höchste Sicherheit durch modularen All-in-One-Schutz

Eine Firewall regelt heute nicht nur den Zugriff zwischen verschiedenen Netzwerken. Moderne Lösungen sind viel mehr modulare All-In-One-Systeme, die viele „Schutzprodukte“ auf einer Appliance konsolidieren. Eine intuitive und zentrale Administration dieser Module ermöglicht es den Überblick zu behalten und Sicherheitslücken schnell zu erkennen und zu schließen.

Der Paketfilter ist die Grundfunktion einer Firewall. Er übernimmt die Aufgabe der Filterung von Datenpaketen zwischen verschiedenen Netzwerken. Der Paketfilter wird heute durch verschiedene Technologien ergänzt, die vor Gefahren schützen wie z.B. DDOS Attacken, Verbindungen von Schadsofter zu Command-And-Control Servern oder Bot-Netzwerken…

Der Web-Filter oder auch Proxy genannt, ist ein effektiver Schutz vor Gefahren die beim Surfen im Internet lauern. An dieser Stelle können Richtlinien definiert werden, welche die Verwendung unerwünschter Dienste oder auch den Besuch unerwünschter Seiten verhindern. Moderne Webfilter greifen zudem auf Reputationsdienste zu und verhindern so auch den Zugriff auf Webseiten oder Portale die bereits durch z.B. Verteilung von Schadsoftware negativ aufgefallen sind. Zudem ermöglicht ein Webfilter zusätzliche Antiviren-Scans an der “Netzwerkgrenze”. Je nach Konfiguration kann so jede Datei, bevor sie auf den Client heruntergeladen wird, zunächst durch eine oder sogar mehrere Virenscann-Engines geprüft werden. Auch die Auslastung des Internetzugangs kann mit einem Web-Filter und dessen Reporting-Funktionen Analysiert werden. So können z.B. Applikationen die für unnötig viel Datenaufkommen sorgen, schnell und einfach identifiziert werden.

Schadsoftware wird zum Großteil per E-Mail verbreitet. Eine E-Mail-Filterung ist deshalb essentiell. Ein E-Mail-Filter greift auf Blacklists zurück, erkennt typische Muster, nutzt Virenscann-Engines und weitere Methoden um zu verhindern, dass Schadsofter oder Spam im Postfach des Benutzers landet.

Innovativer, cloudbasierten Schutz durch verhaltensbasierte Analyse von z.B. Downloads und Dateianhängen. Die ideale Ergänzung zur klassischen signaturbasierten Antiviren-Engine. Durch die Methode der verhaltensbasierten Analyse ist es möglich auch unbekannte Schadsoftware zu erkennen.

Ob Vernetzung von Standorten, Homeoffices oder der mobile Zugriff auf Unternehmensressourcen. UTM Appliances bieten VPN-Dienste unter Berücksichtigung aktueller Verschlüsselungsstandards und granularer Konfigurationsmöglichkeiten an einer zentralen Stelle.

Zentrales Management von AccessPoints und SSIDs. Erstellung von Gästenetzwerken mit Hostposts, Verwendung von Vouchern. Zeitbasierte Richtlinien. Einfache Inbetriebnahme neuer verwalteter AccessPoints. Nutzung aller UTM-Features im WLAN.

Schutz interner Webserver und Webanwendungen. Zentrales Patchen von SSL-Lücken über Update-Dienste der Firewall. Load-Balancing und Authentifizierung-Optionen.

Haben Sie Fragen oder wünschen Sie eine persönliche Beratung?

Kommen Sie einfach auf uns zu, wir freuen uns auf Sie.

Telefon: 07022-932800 | E-Mail: contact@am-computer.com

Referenzen

Projekt-Auswahl “Security” am-Computersysteme.